С 1 октября 2022 года вступили в силу положения ЦБ РФ по управлению операционной надежностью финансовых организаций, а именно – Положение 787-П для кредитных организаций и Положение 779-П для некредитных финансовых организаций, однако до сих пор продолжаются обсуждения порядка их внедрения и выполнения в организациях.

Мы подготовили гайд по мероприятиям, которые нужно провести финансовым организациям для соответствия требованиям ЦБ РФ к операционной надежности.

Мы подготовили гайд по мероприятиям, которые нужно провести финансовым организациям для соответствия требованиям ЦБ РФ к операционной надежности.

Что такое управление операционной надежностью?

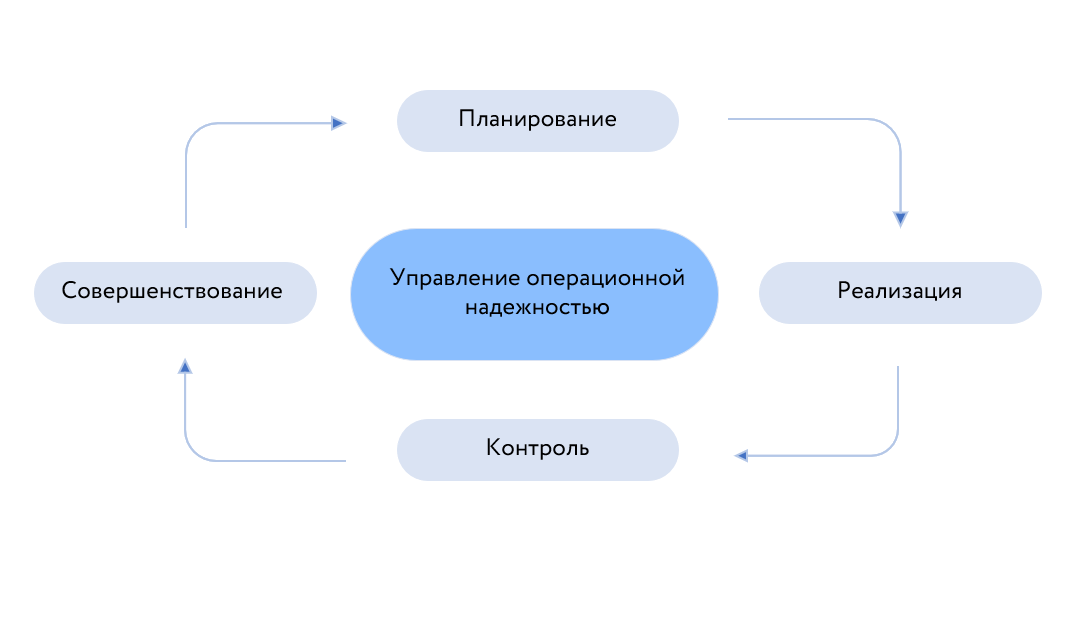

Под управлением операционной надежностью мы понимаем комплекс мероприятий, направленных на обеспечение стабильности и надежности работы финансовых систем и продуктов. Целью управления операционной надежностью в финансовом секторе является минимизация рисков и финансовых потерь, обеспечение безопасности данных клиентов, а также повышение качества обслуживания и удовлетворенности клиентов.

Управление операционной надежностью представляет собой непрерывный процесс, включающий планирование, реализацию требований, контроль выполнения и совершенствование при необходимости.

Управление операционной надежностью представляет собой непрерывный процесс, включающий планирование, реализацию требований, контроль выполнения и совершенствование при необходимости.

Этап планирования

На этапе планирования необходимо регламентировать все процедуры по управлению операционной надежностью, определить ответственных лиц и подразделения – участники процедур.

В первую очередь, необходимо определить, обязательно ли для организации выполнение требований ЦБ РФ к операционной надежности. Ранее мы уже опубликовали чек-лист с критериями обязательности выполнения. Не все финансовые организации должны выполнять требования Положений 787-П или 779-П. Если финансовая организация относится НФО, но не включена в перечень НФО в пункте 1.2 779-П и Положением Банка России от 20 апреля 2021 года N 757-П не утверждена ее обязанность соблюдать определенный уровень защиты информации (усиленный, стандартный или минимальный уровень), требования Положения 779-П на нее не распространяются.

Также необходимо определить область действия Положений 787-П или 779-П для конкретной организации, т.е. технологические процессы. Финансовой организации, не являющейся кредитной, определить эти процессы довольно просто: достаточно обратиться к Положению 779-П, в приложении к которому указан перечень технологических процессов, останется лишь выбрать из них применимые. Банкам немного сложнее: они должны обратиться не только к приложению, находящемуся в составе Положения 787-П, но и включить в перечень процессов те, которые ими признаны критически важными согласно Положению Банка России N 716-П и оценке процессов, проводимой самой организацией в рамках системы управления операционным риском. При этом, если кредитная организация осуществляет смежную финансовую деятельность (например, брокерскую), она должна руководствоваться также требованиями Положения 779-П в части соответствующих технологических процессов.

Для каждого технологического процесса нужно определить подразделение-владельца. Если в рамках технологического процесса выполняется несколько бизнес-процессов и процедур, можно определить ответственное подразделение для каждого бизнес-процесса (процедуры), но при этом выделить владельца технологического процесса в целом.

Далее необходимо определить, регламентировать и утвердить политику управления операционной надежностью организации. Политика должна включать, как минимум:

Политика может представлять собой как один документ, так и несколько документов разных уровней.

Также необходимо определить состав и порядок мер по защите информации в рамках управления операционной надежностью и порядок управления технологическими процессами, а именно:

В первую очередь, необходимо определить, обязательно ли для организации выполнение требований ЦБ РФ к операционной надежности. Ранее мы уже опубликовали чек-лист с критериями обязательности выполнения. Не все финансовые организации должны выполнять требования Положений 787-П или 779-П. Если финансовая организация относится НФО, но не включена в перечень НФО в пункте 1.2 779-П и Положением Банка России от 20 апреля 2021 года N 757-П не утверждена ее обязанность соблюдать определенный уровень защиты информации (усиленный, стандартный или минимальный уровень), требования Положения 779-П на нее не распространяются.

Также необходимо определить область действия Положений 787-П или 779-П для конкретной организации, т.е. технологические процессы. Финансовой организации, не являющейся кредитной, определить эти процессы довольно просто: достаточно обратиться к Положению 779-П, в приложении к которому указан перечень технологических процессов, останется лишь выбрать из них применимые. Банкам немного сложнее: они должны обратиться не только к приложению, находящемуся в составе Положения 787-П, но и включить в перечень процессов те, которые ими признаны критически важными согласно Положению Банка России N 716-П и оценке процессов, проводимой самой организацией в рамках системы управления операционным риском. При этом, если кредитная организация осуществляет смежную финансовую деятельность (например, брокерскую), она должна руководствоваться также требованиями Положения 779-П в части соответствующих технологических процессов.

Для каждого технологического процесса нужно определить подразделение-владельца. Если в рамках технологического процесса выполняется несколько бизнес-процессов и процедур, можно определить ответственное подразделение для каждого бизнес-процесса (процедуры), но при этом выделить владельца технологического процесса в целом.

Далее необходимо определить, регламентировать и утвердить политику управления операционной надежностью организации. Политика должна включать, как минимум:

- описание процессов и процедур управления операционной надежностью;

- ответственное за управление операционной надежности подразделение;

- ответственное за контроль обеспечения операционной надежности подразделение и порядок такого контроля;

- ответственные за управление операционным риском и риском операционной надежности подразделения;

- подразделения – участники процессов обеспечения операционной надежности и порядок их взаимодействия с ответственным и контролирующим подразделением;

- объекты защиты в рамках управления операционной надежностью;

- порядок управления операционными рисками и рисками (инцидентами) операционной надежности;

- порядок совершенствования процессов и процедур управления операционной надежностью;

- требования к поставщикам услуг, порядок их выбора;

- требования к кадровому обеспечению;

- методику расчета целевых показателей операционной надежности, в том числе их фактического значения;

- пороговые значения целевых показателей операционной надежности;

- порядок мониторинга и пересмотра значений показателей операционной надежности.

Политика может представлять собой как один документ, так и несколько документов разных уровней.

Также необходимо определить состав и порядок мер по защите информации в рамках управления операционной надежностью и порядок управления технологическими процессами, а именно:

- порядок учета и контроля состава оборудования, информационных систем и программного обеспечения;

- порядок предоставления и контроля доступа пользователей (работников организации и контрагентов);

- порядок управления изменениями технологических процессов;

- порядок управления конфигурациями и изменениями критичной архитектуры;

- порядок управления уязвимостями;

- порядок обеспечения непрерывности и восстановления деятельности;

- план обновления критичной архитектуры.

Этап реализации

На этапе реализации необходимо выполнять все регламентированные ранее процедуры и меры по управлению операционной надежностью и обеспечению защиты информации. Все технологические процессы, входящие в область действия Положения 779-П (или Положения 787-П) нужно подробно изучить и описать, а также учесть все составляющие технологического процесса (критичную архитектуру).

По опыту проводимых работ, удобнее всего составить реестр технологических процессов, включающий подробную информацию по каждому технологическому процессу:

Для используемых программных и технических средств необходимо определить, относятся ли они к значимым объектам критической информационной инфраструктуры согласно Федеральному закону № 187-ФЗ. Следует отдельно учитывать поставщиков информационных услуг, которые обеспечивают функционирование отдельных технологических участков или технологических процессов в целом (например, владельцы автоматизированных систем, размещаемых в облаке и используемых финансовой организацией), и контрагентов, при участии которых осуществляются технологические процессы - взаимозависимости (например, биржи, Центральный Банк РФ).

Будет полезным при составлении реестра не ограничиваться только требованиями Положений 779-П / 787-П, но и включить в него информацию, которая будет использоваться при заполнении форм отчетности, направляемых в Банк России (на данный момент это формы 0420174, 0420265, 0420432, 0420523, 0420721 для некредитных финансовых организаций и планируемая форма 0409072 для банков), а также для создания наиболее полной картины функционирования технологических процессов:

Также рекомендуем не только перечислить процедуры в рамках технологических процессов, но и дать им описание, указать используемые информационные системы и задействованные подразделения, составить схемы и карты технологических процессов и процедур, определить информационные потоки технологических процессов в разрезе составляющих их процедур.

В рамках реализации требований к обеспечению операционной надежности необходимо:

1. вовремя осуществлять выявление и обработку инцидентов операционной надежности;

2. производить расчет фактических значений целевых показателей в рамках каждого события риска операционной надежности;

3. обеспечить использование отказоустойчивых решений, резервирование и резервное копирование информационных систем и программного обеспечения;

4. провести классификацию и категорирование информационных систем и программного обеспечения, определить их критичность и требования к функционированию;

5. реализовать управление доступом к информационным системам и техническим средствам;

6. обеспечить управление конфигурациями, изменениями и обновлениями критичной архитектуры с участием службы информационной безопасности (и аналогичных подразделений), ответственных за управление рисками, владельцев технологических процессов;

7. оперативно осуществлять выявление и устранение уязвимостей, в том числе путем обновления программного обеспечения;

8. обеспечить устранение последствий реализовавшихся инцидентов операционной надежности (восстановление деятельности) и проведение мероприятий по недопущению их повторения;

9. периодически проводить повышение осведомленности работников по вопросам обеспечения операционной надежности и защиты информации.

По опыту проводимых работ, удобнее всего составить реестр технологических процессов, включающий подробную информацию по каждому технологическому процессу:

- значения целевых показателей операционной надежности;

- бизнес-процессы и процедуры, составляющие технологический процесс, время их начала, время окончания, продолжительность и последовательность;

- владельцы и участники;

- поставщики услуг и связанные контрагенты;

- программные и технические средства, каналы передачи данных;

- технологические участки, установленные в Положении № 683-П или Положении № 757-П.

Для используемых программных и технических средств необходимо определить, относятся ли они к значимым объектам критической информационной инфраструктуры согласно Федеральному закону № 187-ФЗ. Следует отдельно учитывать поставщиков информационных услуг, которые обеспечивают функционирование отдельных технологических участков или технологических процессов в целом (например, владельцы автоматизированных систем, размещаемых в облаке и используемых финансовой организацией), и контрагентов, при участии которых осуществляются технологические процессы - взаимозависимости (например, биржи, Центральный Банк РФ).

Будет полезным при составлении реестра не ограничиваться только требованиями Положений 779-П / 787-П, но и включить в него информацию, которая будет использоваться при заполнении форм отчетности, направляемых в Банк России (на данный момент это формы 0420174, 0420265, 0420432, 0420523, 0420721 для некредитных финансовых организаций и планируемая форма 0409072 для банков), а также для создания наиболее полной картины функционирования технологических процессов:

- код технологического процесса;

- коды технологических участков технологического процесса;

- характеристики объектов информационной инфраструктуры, используемых для реализации технологического процесса (наименование информационных систем; имя, IP-адрес и сведения о размещении серверов, рабочих станций, сетевого оборудования);

- информация о применяемых облачных решениях, включая поставщиков услуг, коды функциональности, категории облачных решений и технологических участков).

Также рекомендуем не только перечислить процедуры в рамках технологических процессов, но и дать им описание, указать используемые информационные системы и задействованные подразделения, составить схемы и карты технологических процессов и процедур, определить информационные потоки технологических процессов в разрезе составляющих их процедур.

В рамках реализации требований к обеспечению операционной надежности необходимо:

1. вовремя осуществлять выявление и обработку инцидентов операционной надежности;

2. производить расчет фактических значений целевых показателей в рамках каждого события риска операционной надежности;

3. обеспечить использование отказоустойчивых решений, резервирование и резервное копирование информационных систем и программного обеспечения;

4. провести классификацию и категорирование информационных систем и программного обеспечения, определить их критичность и требования к функционированию;

5. реализовать управление доступом к информационным системам и техническим средствам;

6. обеспечить управление конфигурациями, изменениями и обновлениями критичной архитектуры с участием службы информационной безопасности (и аналогичных подразделений), ответственных за управление рисками, владельцев технологических процессов;

7. оперативно осуществлять выявление и устранение уязвимостей, в том числе путем обновления программного обеспечения;

8. обеспечить устранение последствий реализовавшихся инцидентов операционной надежности (восстановление деятельности) и проведение мероприятий по недопущению их повторения;

9. периодически проводить повышение осведомленности работников по вопросам обеспечения операционной надежности и защиты информации.

Этап контроля

На этапе контроля необходимо определить степень полноты регламентации процедур и мер по управлению операционной надежностью и обеспечению защиты информации, а также соответствия их выполнения нормативным документам. Для управления операционной надежностью рекомендуем проводить следующие контрольные мероприятия:

В зависимости от типа мероприятия и решения руководства, контроль может осуществляться как в рамках самооценки, так и силами внешней специально привлеченной организации.

Чтобы определить степень соответствия системы обеспечения операционной надежности требованиям Банка России, рекомендуем провести экспресс-оценку выполнения требований Положений 779-П / 787-П в рамках самооценки или с привлечением сторонней организации:

И приступать к этапу совершенствования системы обеспечения операционной надежности.

Не лишним будет пройти аналогичную проверку по пунктам стандарта ГОСТ Р 57580.4-2022. Конечно, для него еще не выпущена методика оценки, но уже можно провести хотя бы верхнеуровневую оценку выполнения его мер и начать готовиться к обязательному исполнению этих мер в финансовых организациях.

- контроль состава объектов критичной архитектуры и полноты их учета;

- контроль состава пользователей и их прав доступа, своевременной блокировки доступа уволенных работников и изменения прав при изменении должностных обязанностей;

- контроль изменений технологических процессов и критичной архитектуры, соответствия проведенных работ требованиям по безопасности;

- тестирование планов обеспечения непрерывности и восстановления деятельности, проведение сценарного анализа;

- мониторинг уровня контрольных показателей операционной надежности;

- контрольные мероприятия и оценка эффективности системы управления операционной надежностью;

- контроль обеспечения непрерывности технологических процессов поставщиками услуг;

- внутренняя и внешняя отчетность, как по итогам реагирования на инциденты и проведения контрольных мероприятий, так и ежеквартальное направление отчетных форм в Банк России;

- проверка знаний работников и порядка исполнения ими требований к обеспечению операционной надежности и защите информации.

В зависимости от типа мероприятия и решения руководства, контроль может осуществляться как в рамках самооценки, так и силами внешней специально привлеченной организации.

Чтобы определить степень соответствия системы обеспечения операционной надежности требованиям Банка России, рекомендуем провести экспресс-оценку выполнения требований Положений 779-П / 787-П в рамках самооценки или с привлечением сторонней организации:

- определить положение, которое распространяется на организацию в зависимости от типа организации и направлений ее деятельности;

- выписать все требования, применимые к организации;

- проверить, выполняется ли каждое требование получившегося чек-листа в вашей организации;

- отметить требования, которые не полностью выполняются либо не выполняются;

- составить план работ по устранению выявленных несоответствий.

И приступать к этапу совершенствования системы обеспечения операционной надежности.

Не лишним будет пройти аналогичную проверку по пунктам стандарта ГОСТ Р 57580.4-2022. Конечно, для него еще не выпущена методика оценки, но уже можно провести хотя бы верхнеуровневую оценку выполнения его мер и начать готовиться к обязательному исполнению этих мер в финансовых организациях.

Этап совершенствования

На этапе совершенствования необходимо определить, требуется ли внесение изменений в существующую систему обеспечения операционной надежности. Для этого проводится периодический пересмотр процессов и процедур управления операционной надежностью, а также обеспечения защиты информации для ее обеспечения.

Принятие решения о необходимости совершенствования системы обеспечения операционной надежности осуществляется по итогам:

В рамках совершенствования системы обеспечения операционной надежности также производится пересмотр целевых значений ее контрольных показателей. Если принято решение о необходимости изменений, лучшим способом зафиксировать и контролировать их будет составление плана работ по совершенствованию, с указанием мероприятий, ответственных работников и сроков исполнения.

Таким образом, цикл замыкается, и работы переходят обратно в категорию планирования, нужно отразить все необходимые изменения во внутренних документах и так далее.

Принятие решения о необходимости совершенствования системы обеспечения операционной надежности осуществляется по итогам:

- реализовывавшихся инцидентов информационной безопасности, информационных систем и операционной надежности;

- проведенных контролей и оценок;

- выявления новых угроз безопасности;

- результатов оценки рисков;

- изменения технологических процессов, состава критичной архитектуры;

- изменения требований нормативных документов, как внешних, так и внутренних.

В рамках совершенствования системы обеспечения операционной надежности также производится пересмотр целевых значений ее контрольных показателей. Если принято решение о необходимости изменений, лучшим способом зафиксировать и контролировать их будет составление плана работ по совершенствованию, с указанием мероприятий, ответственных работников и сроков исполнения.

Таким образом, цикл замыкается, и работы переходят обратно в категорию планирования, нужно отразить все необходимые изменения во внутренних документах и так далее.

Автор: Юлия Задубровская, руководитель отдела безопасности финсектора, Infosecurity